CE教程:《荒野行动》从内存数据修改到代码注入

|

For:Ganlv

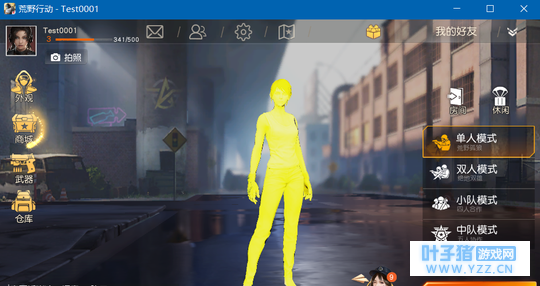

”物品红色gamma值地址:[[["hyxd.exe"+1B9A678]+AC]+E0]+E0,float类型,直接把该数值改成1000会导致账号被封,具体原因暂时不清楚。“

2. 然后就可以对这个地址进行“Find out what accesses the address” > “Find what accesses the address pointed at by this pointer” 可以看到两条指令

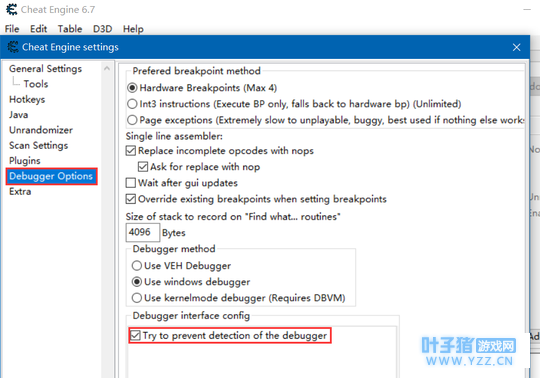

经过测试,第一条是真正有用的代码,第二条大约每1秒触发1次,可能就是用来检测数据异常的。 既然直接改内存数据不太方便,那么不用内存数据修改的方法怎么办呢?

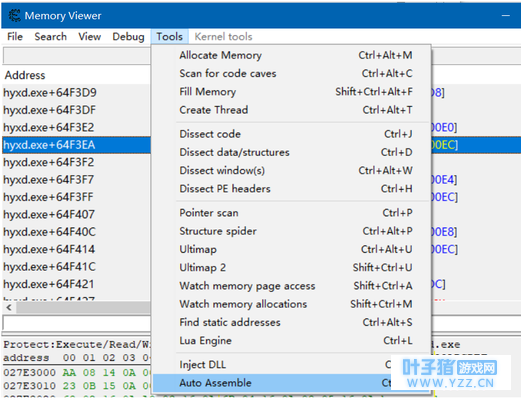

3. 代码注入

这三条指令,第一条是读取红色亮度,第二条是乘以白色亮度,第三条是存到[edi+40]。

hyxd.exe+64F3EA - F3 0F59 86 EC000000 - mulss xmm0 ,[ esi

+000000EC]

hyxd.exe+64F3F2 - F3 0F11 47 40 - movss [ edi +40], xmm0

“

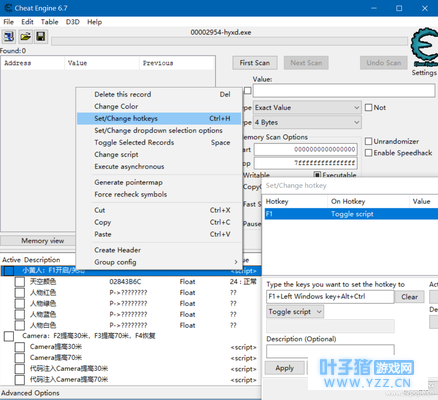

mov [ edi

+40], (float)1000.0

nop nop nop nop nop

“

[

[ENABLE]

"hyxd.exe" +64F3EA:

mov [ edi +40], (float)1000.0

nop

nop

nop

nop

nop

nop

[DISABLE]

"hyxd.exe" +64F3EA:

mulss xmm0 ,[ esi +000000EC]

movss [ edi +40], xmm0

]

[ENABLE]

"hyxd.exe" +64F3EA:

db C7 47 40 00 00 7A 44 90 90 90 90 90 90

[DISABLE]

"hyxd.exe" +64F3EA:

db F3 0F 59 86 EC 00 00 00 F3 0F 11 47 40

]

|

[编辑:叶子猪小秘书] 本资讯及文章仅代表发表厂商及作者观点,不代表叶子猪本身观点!